Una filtración interna de Cellebrite, la empresa israelí especializada en extracción de datos para cuerpos de seguridad, ha expuesto qué modelos de Google Pixel pueden ser vulnerados y bajo qué condiciones.

La revelación, compartida en foros de privacidad, deja un mensaje inquietante: ni siquiera los teléfonos de Google están completamente a salvo.

Cellebrite, la empresa que puede entrar en tu Pixel

Durante años, Cellebrite ha sido un nombre que provoca escalofríos en el mundo de la seguridad digital.

Sus herramientas se utilizan por agencias gubernamentales de todo el planeta. Ellas son clave para extraer información de dispositivos bloqueados. Sin embargo, una sesión interna filtrada ha revelado la magnitud de su poder sobre los teléfonos Pixel.

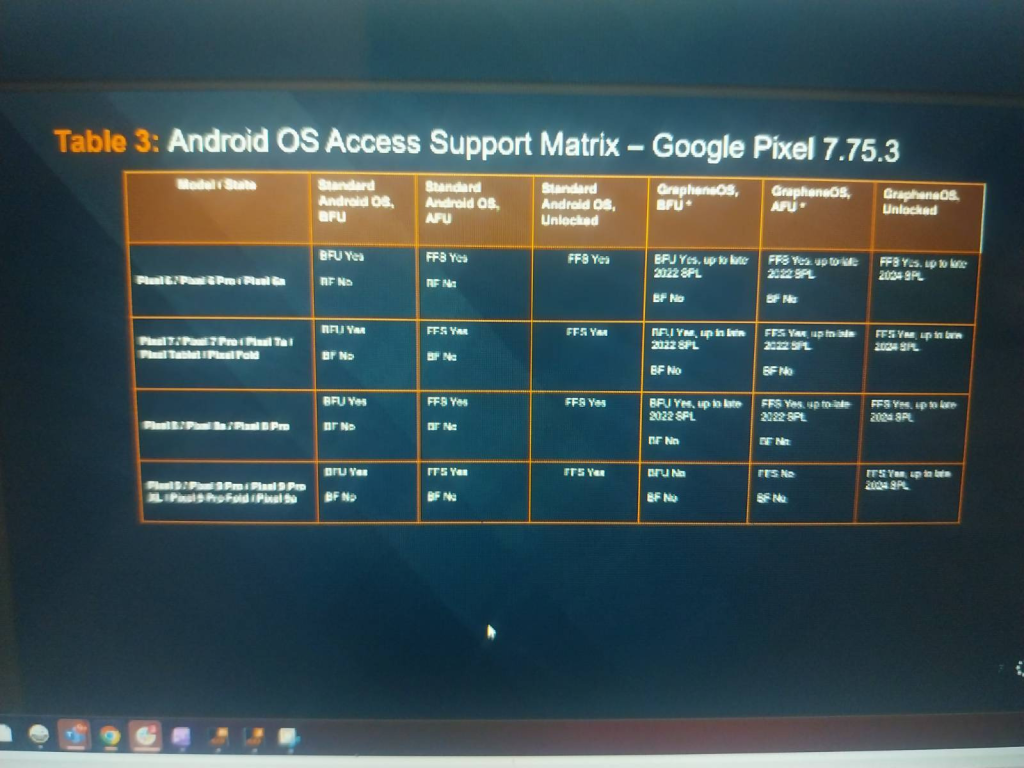

Según la información, los modelos Pixel 6, Pixel 7, Pixel 8 y Pixel 9 son susceptibles a extracción de datos. Esto ocurre incluso en tres estados distintos de seguridad:

- BFU (Before First Unlock): antes de desbloquear tras reinicio.

- AFU (After First Unlock): tras haber sido desbloqueado al menos una vez.

- Desbloqueado: con acceso total al contenido.

El detalle más preocupante es que Cellebrite asegura poder extraer información incluso en el estado BFU. Este estado debería ser completamente cifrado y, en teoría, inaccesible.

Una capacidad que pone en entredicho la solidez de la seguridad de Android puro en los Pixel.

GrapheneOS, el muro que ni Cellebrite puede escalar

Lo más inesperado del informe es que GrapheneOS, una ROM alternativa basada en Android y centrada en la privacidad, resiste todos los intentos de extracción conocidos.

El documento indica que los Pixel con GrapheneOS actualizado después de 2022 son prácticamente impenetrables, incluso con las herramientas forenses más avanzadas.

En estos dispositivos:

- Los estados BFU y AFU son completamente seguros frente a extracción de datos.

- Desde finales de 2024, incluso un teléfono desbloqueado con GrapheneOS es inmune a la copia interna.

Esto convierte a GrapheneOS en una especie de “escudo digital” frente a gobiernos y agencias que dependen de Cellebrite para acceder a dispositivos.

Mientras tanto, Google mantiene silencio. No hay declaraciones oficiales sobre por qué un sistema comunitario sin ánimo de lucro ofrece más protección que el Android propietario de sus propios Pixel.

Por si fuera poco, el informe también menciona que Cellebrite no puede clonar eSIM ni forzar contraseñas. Además, la nueva generación Pixel 10, ya sin ranura SIM física, queda por ahora fuera del alcance de estas herramientas.

Puedes seguir a HardwarePremium en Facebook, Twitter (X), Instagram, Threads, BlueSky o Youtube. También puedes consultar nuestro canal de Telegram para estar al día con las últimas noticias de tecnología.