El router suele ser ese compañero silencioso que apenas reclama atención. Sigue ahí, conectado, sin ruidos ni avisos. Y precisamente por esa discreción resulta tan difícil notar cuándo algo empieza a desviarse. Una investigación reciente revela que varios routers domésticos de ASUS han sido modificados de forma remota para integrarse en una infraestructura oculta. Todo apunta a que la campaña WrtHug ha conseguido convertir equipos comunes en piezas de una operación mucho más amplia sin que sus dueños lo sepan.

Una operación global que aprovecha routers ASUS para construir WrtHug

Lo que en apariencia parecía un fallo aislado, terminó mostrando un patrón inquietante. SecurityScorecard encontró que numerosos routers compartían un certificado TLS anormalmente largo, algo impropio de equipos de red doméstica. Esa coincidencia permitió reconstruir cómo funciona WrtHug, una campaña que aprovecha vulnerabilidades presentes en dispositivos de ASUS para mantenerlos activos como nodos intermediarios. El objetivo no es causar fallos, sino disponer de máquinas siempre conectadas y difíciles de detectar dentro del flujo normal de tráfico.

El papel de AiCloud y las vulnerabilidades aprovechadas

El análisis apunta a que la operación se apoya en vulnerabilidades presentes en algunos modelos ASUS y en las funciones de acceso remoto de AiCloud, un servicio que permite consultar archivos y dispositivos de la red doméstica desde el exterior. Ese canal legítimo, diseñado para ofrecer comodidad, también puede convertirse en una puerta de entrada silenciosa si un atacante consigue ejecutar comandos a nivel de sistema.

La presencia del certificado compartido actúa como huella común: una alteración discreta que mantiene los routers conectados, funcionales y listos para servir como infraestructura remota sin levantar sospechas. Según el informe, existen paralelismos con tácticas observadas en la campaña AyySSHush y con el uso de la vulnerabilidad CVE-2023-39780, reforzando la hipótesis de una operación más amplia y organizada.

Qué modelos están en riesgo

Entre los dispositivos detectados aparecen varios modelos antiguos o ya en fin de vida, incluidos:

- 4G-AC55U

- 4G-AC860U

- DSL-AC68U

- GT-AC5300

- GT-AX11000

- RT-AC1200HP

- RT-AC1300GPLUS

- RT-AC1300UHP

Muchos de ellos siguen funcionando en hogares, pero también en pequeñas oficinas que nunca renovaron el equipo. Aunque ASUS ha publicado parches en el pasado, la combinación de equipos obsoletos + falta de actualizaciones multiplica el riesgo de que estos compromisos se mantengan durante años.

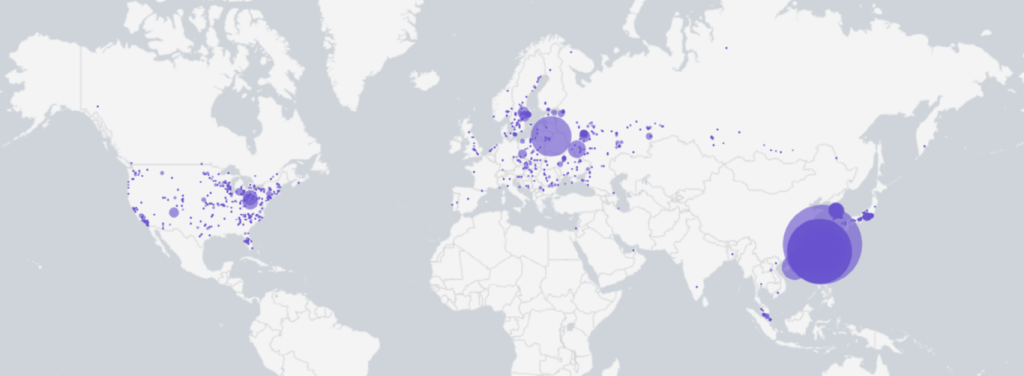

Dónde se ha concentrado la campaña

La actividad de WrtHug se ha localizado sobre todo en Asia-Pacífico, con mayor presencia en Taiwán, Japón, Corea del Sur y Hong Kong donde hay mayor cantidad de routers Asus. También se han identificado dispositivos afectados en Estados Unidos, Rusia y algunos países de Europa central. Curiosamente, no se detectaron casos en la China continental, un patrón que los investigadores interpretan como una pista contextual, aunque no una prueba directa de autoría.

Lo que se sabe sobre su posible origen

SecurityScorecard no cierra la atribución, pero señala que el comportamiento técnico coincide con métodos utilizados por actores asociados a China. Hablan de una “confianza baja-moderada” para vincular WrtHug a una campaña de facilitación ORB, donde los dispositivos comprometidos funcionan como estaciones intermedias que ocultan el origen real de operaciones más complejas.

Qué pueden hacer los usuarios

Detectar el compromiso no es sencillo. Los routers afectados siguen funcionando con normalidad. Sin embargo, los pasos recomendados incluyen:

- Verificar si el modelo está fuera de soporte.

- Instalar el último firmware disponible en la web oficial.

- Desactivar AiCloud u otros servicios remotos no utilizados.

- Revisar posibles accesos desconocidos.

- Considerar sustituir el equipo si está en fin de vida (EoL).

WrtHug recuerda que un router es más que un aparato que “va tirando”. Es un pequeño ordenador permanentemente encendido, capaz de integrarse en redes que nunca imaginamos. Un recordatorio perfecto de que, en cuestiones de ciberseguridad, incluso el hardware más discreto puede acabar jugando un papel digno de un episodio de Mr. Robot.

Puedes seguir a HardwarePremium en Facebook, Twitter (X), Instagram, Threads, BlueSky o Youtube. También puedes consultar nuestro canal de Telegram para estar al día con las últimas noticias de tecnología.

FAQ – Preguntas frecuentes sobre la campaña WrtHug

Es una campaña coordinada que modifica routers ASUS para convertirlos en nodos intermediarios dentro de una infraestructura remota.

Principalmente modelos antiguos o EoL como los RT-AC1300GPLUS, GT-AX11000 o DSL-AC68U.

No necesariamente, pero si el dispositivo está desactualizado, el acceso remoto aumenta la superficie de ataque.

No de manera sencilla: los dispositivos alterados siguen funcionando con normalidad.

Actualizar el firmware, desactivar servicios remotos no utilizados y considerar sustituir el equipo si ya no recibe soporte.